情報セキュリティの3要素、8大脅威、防御策を徹底解説!

2024/12/27

情報セキュリティとは、クラウド上のデータの機密性や完全性を守るものです。本記事では、情報セキュリティの定義や情報セキュリティの3要素CIAについて解説します。また、企業向けのセキュリティ戦略を立案するための5つのステップ、5つの防御メカニズム、そして8つの主要な攻撃手法について詳しく説明し、最適な解決策をご提案させていただきます。

一、情報セキュリティ入門:情報セキュリティとは?セキュリティの3要素を徹底解説

(一)情報セキュリティの定義

デジタル化が進む現代では、個人データから企業が所有している情報資産までがコンピュータやクラウドに保存されています。これらの情報が適切に管理されていない場合、悪意のあるハッカーによる不正閲覧、改ざん、盗難の危険性があります。「情報セキュリティ」とは、こうした機密情報を保護する仕組みや技術を指しています。

(二)情報セキュリティの3要素(CIA)

情報セキュリティが保持されている状態の基本として、日本産業製品企画(JIS)において、以下3つの内容が定義されています。それは機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)であり、アルファベットの頭文字をとってCIAとも呼ばれています。

(1)機密性(Confidentiality)

機密性は、権限を有する、または許可された人のみが特定の情報にアクセスできる、または利用できる状態にすることを指します。機密性を保持していない場合は情報漏洩や不正アクセスにつながり、甚大な被害を発生させる可能性があります。機密性の保持とは具体的には情報へのアクセス権を管理したり、パスワードを設定したりすることで機密性の担保ができている状態です。

例えば、政府機関のクラウドシステムでは、厳格な認証を経た公務員のアカウントとそのコンピュータ端末のみが市民の個人情報を閲覧できる仕組みが求められます。無許可でのアクセスや閲覧は一切認められません。

(2)完整性(Integrity)

情報が破損・改ざんされていない状態が保たれていることを完全性と言います。情報が改ざんされていてもすぐに発見できるため、基本要素として完全性が求められているのです。

暗号化アルゴリズム、ハッシュ(Hash、暗号技術の一種である関数)、デジタル証明書、デジタル署名などの方法が使用されることで、情報の完全性を担保できます。

(3)可用性(Availability)

情報をいつでも使えるような状態にしておくことを可用性と言います。定期的なバックアップや遠隔地でのバックアップデータ保管、情報のクラウド化が可用性に該当します。守られていない場合はシステム停止に追い込まれ、業務をはじめとしたあらゆる企業活動がストップしてしまう原因となるでしょう。

二、セキュリティに対する高度な概念|セキュリティレベルと企業セキュリティ戦略

(一)企業の情報セキュリティ戦略を策定する前に、まずセキュリティの5つのレベルを理解しよう

台湾のデジタル発展部は、《セキュリティレベル分類作業規定》に基づき、セキュリティインシデントを高い順から低い順に5段階で分類しています:

| レベル | 説明 | 該当例 |

| A 級 | 業務が国家機密、国防、全国的な基盤施設、または公立医療センターに関与する場合。 | 外交部業務涉及直轄市政府、公立區域醫院等。(外務省)、国防部(国防省)、台北栄民総医院(台北ベテランズ総合病院)など。 |

| B 級 | 業務が直轄市政府や公立地域病院に関与する場合。 | 台北市政府、中山医学大学附属病院、中央銀行など。 |

| C 級 | 業務が県市政府や公立地方病院に関与する場合。 | 高雄市政府、中研院(中央研究院)、工研院(工業技術研究院)など。 |

| D 級 | 機関がデジタル情報流通(資通)業務を自主管理しているが、自設または外部委託されたシステムの維持運営が行われていない場合。 | 地方警察局、消防局など。 |

| E 級 | 情報システムの主機を維持する必要がなく、情報業務のニーズもないが、情報セキュリティ対策を講じる必要がある場合。 | 私立学校、一般企業、中小企業など。 |

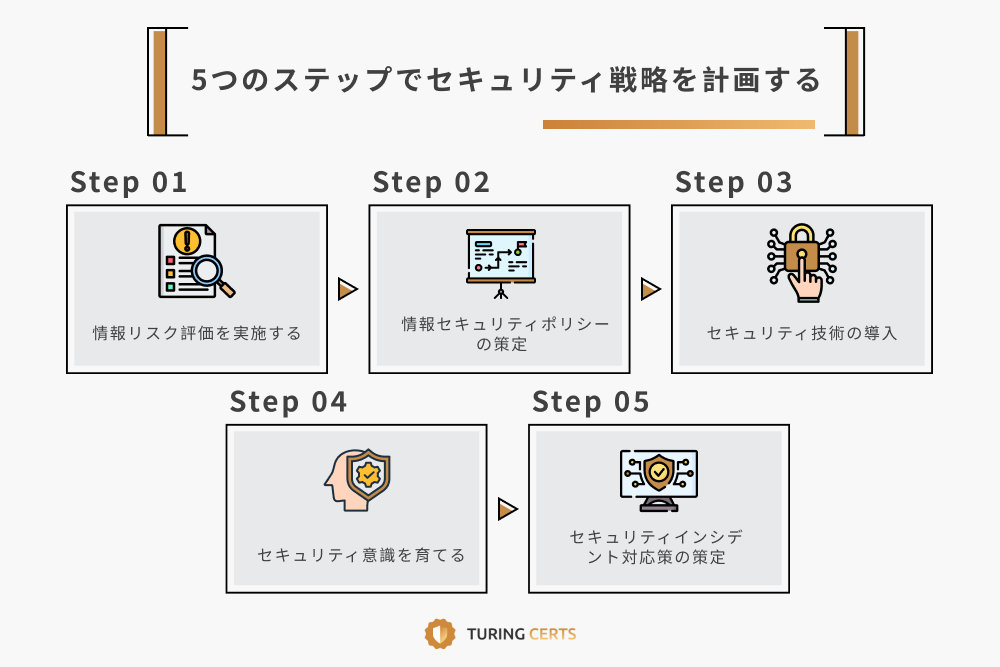

(二)企業情報セキュリティ戦略計画 5つのステップ

企業と組織は、AからEまでの情報セキュリティレベルに基づき、以下の5つのステップでセキュリティ戦略を計画することができます:

STEP 1. 情報リスク評価を実施する

《セキュリティレベル分類作業規定》に基づき、企業のデジタル情報のレベルを識別し、企業が直面する情報セキュリティリスクを評価します。

STEP 2. 情報セキュリティポリシーの策定

セキュリティポリシーの規範と関連する基準を策定し、管理者および従業員がデジタル情報とデジタルシステムの使用範囲を管理し、実際の情報セキュリティ管理を行います。

STEP 3. セキュリティ技術の導入

企業は、デジタル証明書管理、デジタルID管理などのセキュリティ技術を活用して情報セキュリティを維持できます。一般的な対策としては、システムファイアウォールの導入、システム監視、証明書管理システムの開発または利用などがあります。

STEP 4. セキュリティ意識を育てる

企業は、従業員に対して定期的な情報セキュリティ教育や訓練を実施することで、情報セキュリティに対する意識を高めることができます。これにより、従業員は日常的にセキュリティリスクを認識し、適切な対応を取ることができるようになります。

STEP 5. セキュリティインシデント対応策の策定

企業は、突発的なセキュリティインシデントに対応するために、事前にインシデント対応計画を策定しておくことが重要です。そうしたら、セキュリティリスクに効果的に対応できるようになります。

三、5つの情報セキュリティの種類を深く理解しよう!

「情報セキュリティ」の範囲は実際に非常に広く、単なるデジタル情報管理にとどまらず、デジタル技術の応用範囲に応じて、情報セキュリティは以下の5つのカテゴリーに大別することができます:

(一)ネットワークセキュリティ

ネットワークセキュリティの範囲は非常に広く、ネットワークリソースに関わる情報、サーバー、ブラウザ、ネットワークソフトウェア、ネットワーク通信、ネットワークプロトコル(IP)などが含まれます。ネットワークセキュリティとは、これらのネットワークリソースを保護し、未承認のアクセス、使用、改ざん、盗難、破壊を防ぐことを意味します。

(二)システムセキュリティ

システムセキュリティは、コンピューター ネットワーク内の機密データを保護するように設計されたハードウェアとソフトウェアを戦略的に組み合わせて完成します。ネットワークやコンピュータシステムに関連するもので、技術の進歩に伴って脆弱性が産まれることがあります。システムの脆弱性を防ぎ、補完して、コンピュータシステムがハッカー、ウイルス、マルウェアによる攻撃を受けないようにすることが、システムセキュリティにおける重要な部分です。

(三)アプリケーションセキュリティ

アプリケーションセキュリティは、ネットワークを通じて実行されるソフトウェアを指し、これらのアプリケーションが未承認の侵入(ハッカーやウイルスなどの脅威)を受けないように保護することです。また、ネットワークシステムと同様に、アプリケーションの脆弱性を補完することも、アプリケーションセキュリティの一部といえます。

(四)クラウドセキュリティ

クラウドセキュリティとは、クラウド内のデジタルデータから、全体のクラウドシステム、さらには前述のネットワーク、システム、アプリケーションに至るまで、未承認のアクセス、使用、改ざん、盗難、破壊を防ぐことが求められます。これにより、限りなく完全かつ包括的なクラウド情報セキュリティ環境が実現されます。

(五)データ暗号化とユーザー認証・認可

データ暗号化を通じてデジタル証明書を作成し、公開鍵暗号化方式を使用してユーザーの身元を確認したり、証明書所有者がデジタル署名を行うことによって、デジタル情報が偽装や改ざんされないようにし、認可されたユーザーのみがデータにアクセスできるように規定することは、情報セキュリティにおいて非常に重要な要素です。

四、情報セキュリティ8大脅威と防御対策を公開!

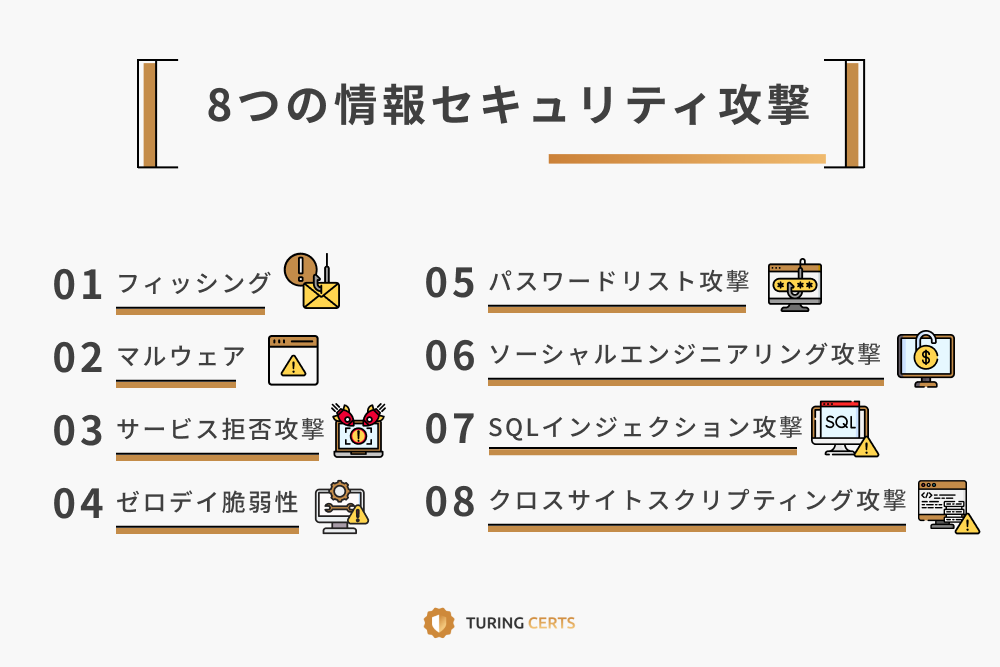

(一)よくある8つの情報セキュリティ攻撃

以下では、よくある8つの情報セキュリティ上の脆弱性やハッキング手法についてご紹介します。これらを理解することで、セキュリティ意識を高め、早期に適切な対策を講じることができます。

💀フィッシング(Phishing)

フィッシングは悪意のあるハッカーが信頼できる個人や団体になりすましてメッセージを送信します。 フィッシング メッセージはユーザーを操作し、ファイルのインストール、リンクのクリック、アクセス資格情報などによって機密情報の漏洩などのアクションを実行させます。

💀マルウェア(Malware)

マルウェアには、コンピュータウイルスやトロイの木馬などの悪意のあるソフトウェアが含まれます。ユーザーがインストールや起動を行うと、コンピュータが機能しなくなる可能性があります。一部の攻撃者は、ユーザーのコンピュータ情報をロックし、ネットを通じて身代金を要求する「ランサムウェア(Ransomware)」を使用することがあります。

💀サービス拒否攻撃(DDoS)

DDoS(サービス拒否攻撃)は、サーバーまたはネットワークを偽のインターネットトラフィックで氾濫させ、ユーザーがアクセスできないようにして業務を中断させるサイバー攻撃です。

💀ゼロデイ(0-day)脆弱性

ゼロデイ脆弱性とは、ソフトウェアに見つかったセキュリティ上の脆弱性の中でも、その存在が公表される前や修正用プログラムがリリースされる前の脆弱性を指します。ゼロデイ脆弱性を悪用して行われるサイバー攻撃を、ゼロデイ攻撃と呼びます。

💀パスワードリスト攻撃

パスワードリスト攻撃とは、インターネット上で提供されているサービスに不正にログインするための攻撃手法の1つです。ハッカーは何らかの方法で入手したIDとパスワードの組み合わせのリストを用いてログインを試みます。

💀ソーシャルエンジニアリング攻撃

ソーシャルエンジニアリング攻撃は、人間の心理や弱点を利用して、情報利用者に機密情報を自発的に漏洩させ、組織や企業のセキュリティ防御を突破する攻撃手法です。

💀SQLインジェクション攻撃

SQLインジェクションとは、第三者がSQLコマンドを悪用してデータベースの情報へ不正にアクセスし、情報を搾取や改ざん、削除する攻撃手法を指します。

💀クロスサイトスクリプティング(XSS)攻撃

攻撃を行うハッカーは悪意のあるコード(JavaScriptやHTMLコード)を正常なウェブサイトに注入します。これにより、他のユーザーがそのウェブページを閲覧すると、注入された悪意のあるコードが実行され、例えば別のウェブページにリダイレクトさせたり、ユーザー情報を盗むなどの悪意のある目的が達成されます。

(二)情報セキュリティ対策プロダクト

上述したようなセキュリティ問題に対応するために、現在では多くの対策プロダクトや防護手段が提供されています。たとえば、以下のような対策が挙げられます:

- ネットワークファイアウォールの活用:不明なウェブサイトやソフトウェアの起動を防止。

- ランサムウェア対策ソフトや侵入検知/防御システム(IDS/IPS)の導入:ハッカー攻撃への対策。

- VPN(仮想プライベートネットワーク)の構築:デジタルフットプリントの隠蔽。

また、分散型サービス拒否(DDoS)、ゼロデイ脆弱性、SQLインジェクション攻撃、クロスサイトスクリプティング(XSS)など、システムの脆弱性によるセキュリティ問題を根本的に防ぐためには、定期的なセキュリティテストによるシステムチェックと迅速な脆弱性修正が重要です。このプロセスは「脆弱性スキャン(脆スキャン)」と呼ばれています。

さらに、ISO(情報セキュリティ管理認証)、SOC2(データコンプライアンス認証)、GDPR(EUによる個人情報保護規則)といった国際的な認証を取得することで、情報セキュリティ管理の厳密さを自己検証することも可能です。現在、Turing Certsのデジタル証明書管理システムは3つのコンプライアンス認証を取得済みです!

Turing Certsは、ブロックチェーン技術を活用した暗号化デジタル証明書サービスを提供しています。最高レベルの証明書管理を実現し、ハッカーによるいかなる不正アクセスからもあなたのプライバシー情報をしっかりと守ります。

五、情報セキュリティの最適解にTuring Certs!

Turing Certsは、2020年に創立され、信用テクノロジー(TrustTech)をコアに、高セキュリティで提供されるブロックチェーン技術を利用したサービスを基盤として、世界中のあらゆる業界の複雑なデジタル情報の発行、管理、認証の課題をワンストップで解決しています。国境を越えたデジタルトラストネットワークを構築し、世界のDXをサポートしています。

Turing Certs(チューリングサーツ)の活用により、以下を実現できます。

✅ 大量の証明書、書類の迅速な発行と永続的な管理

✅ デジタル証明書へのデジタル署名

✅ デジタル証明書の効率的な管理

✅ リーズナブルなサブスクリプションによるコスト削減

✅ 瞬時の真贋判定、ブロックチェーンによる証明書類の改ざん防止

✅ デジタル署名と暗号化されたデジタル証明書による、情報セキュリティ性の向上

✅ リアルタイムなカスタマーサポートによる短時間での利用開始

![]() Contact|[email protected]

Contact|[email protected]