デジタル証明書とは何でしょうか?その重要性を理解し、セキュリティ意識を高めましょう!

2025/01/23

デジタル証明書とは何か?公開鍵と秘密鍵の違いは何か?この記事では、デジタル証明書の内容や取得方法について解説し、デジタル証明書の活用範囲と2つの主要な認証方法について説明します。これにより、デジタル証明書の使い方を多方面から理解できるようになることを願っております!

1. デジタル証明書とは何か?また、その取得方法とは?

デジタル化が進む現代社会において、インターネットは私たちの生活や業務に欠かせない存在となっています。しかし、日々やり取りされる膨大なデジタル情報が安全で信頼できるものかをどのように確認すれば良いのでしょうか?

この課題に対する解決策として「デジタル証明書」があります。デジタル証明書を活用することで、情報の安全性と信頼性を確保することが可能です。

(1)デジタル証明書とは?

まず、「デジタル証明書」を説明する前に、「証明書」とは何かを考えてみましょう。

実は「証明書」という概念は難しいものではありません。日常生活で使われる、何かを証明するための書類がすべて「証明書」に該当します。たとえば、身分証明書、健康保険証、運転免許証、卒業証書、資格試験の成績証明書、健康診断書、雇用契約書など、これらすべてが証明書です。

このように証明書の概念を理解すれば、「デジタル証明書」の定義がとても分かりやすくなります。「デジタル証明書(Certificate)」とは、文字通りデジタル上の身分証明書のようなもので、情報の所有者の身元や情報へのアクセス権限を確認する役割を果たします。これにより、インターネット上の情報が不明な第三者の手に渡らないように管理することができます。簡単に言えば、デジタル証明書とは「インターネット上の身分証明の仕組み」として理解すれば十分です。

(2)デジタル証明書にはどのような内容が含まれるのか?公開鍵と秘密鍵の違いを理解しよう!

デジタル証明書の仕組みは、公開鍵の暗号方式を活用したもので、デジタル鍵を用いて情報を暗号化(いわば「ロック」)することで、指定された相手だけがその情報を閲覧できるようにします。指定された相手は、情報を復号化(いわば「解除」)することで初めて内容を確認することができます。このような仕組みにより、デジタル証明書は「公開鍵認証(Public Key Certificate)」とも呼ばれています。

公開鍵と秘密鍵は、デジタル証明書の核心的な要素であり、それぞれ異なる役割を担っています。次に、これらの鍵の違いについて詳しく見ていきましょう。

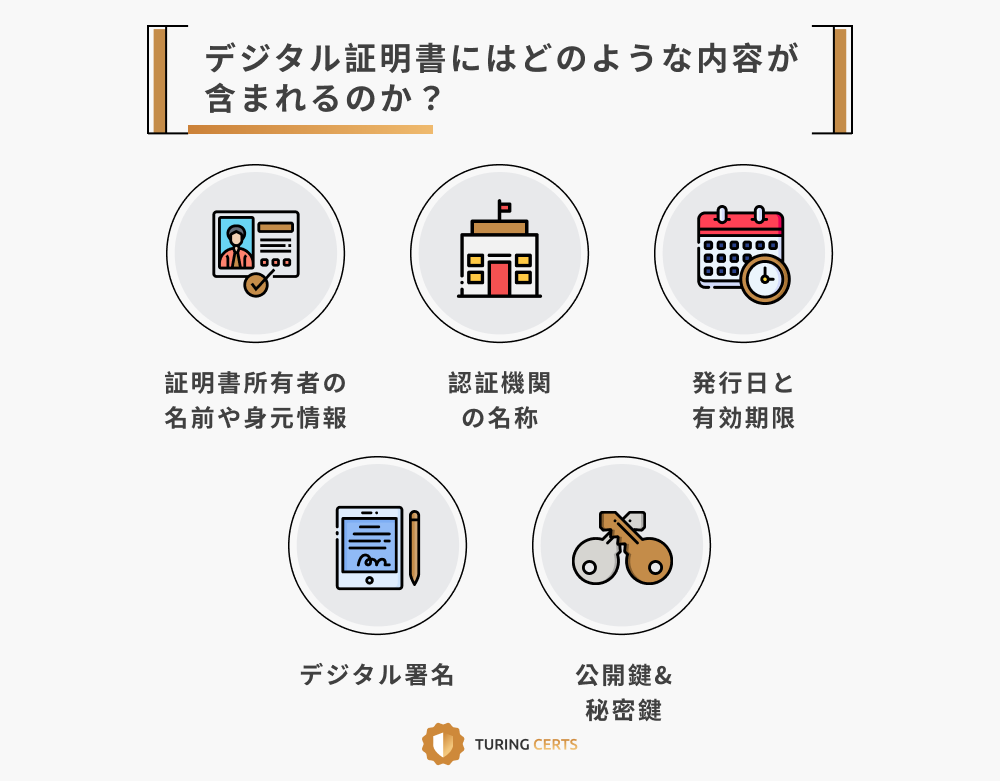

デジタル証明書には以下の情報が含まれます:

- 証明書所有者の名前や身元情報

- 証明書を発行元の認証機関(CA:Certificate Authority)の名称

- 証明書の発行日と有効期限

- デジタル署名

- 一組の鍵

- 公開鍵(Public Key):デジタルデータの「暗号化」やデジタル署名の認証を行う

- 秘密鍵(Private Key):デジタル情報の「復号化」やデジタル署名の作成を行う

一般的なデジタル証明書にはさまざまな種類があり、例えば、個人認証証明書、サーバー証明書、SSL(Secure Sockets Layer)証明書、TLS(Transport Layer Security)証明書などが挙げられます。これらはすべてデジタル証明書の一種です。

(3)デジタル証明書はどのように取得するのか?

(1)証明書管理機関(Certification Authority, CA)

通常の証明書が公的な機関によって発行されるように、デジタル証明書も専用の発行機関によって提供されます。

デジタル証明書は証明書管理機関(CA)によって発行され、CAはデジタル証明書の生成、発行、認証、管理といったサービスを提供します。そのため、CAは信頼性を担保する権威ある第三者機関でなければなりません。また、CAはデジタル証明書の信頼性を確保する責任を負っています。

CAはデジタルセキュリティ管理において重要な役割を果たします。独立した第三者機関として機能するだけでなく、他の機関と連携してデジタルトラストのネットワークを構築します。

CAはまず「ルート証明書(Root Certificate)」を発行します。これは証明書を認証し、「中間証明書(Intermediate Certificate)」を発行する役割を担います。最終的に中間証明書から「エンドエンティティ証明書(End Entity Certificate)」が発行され、これにより多層的なデジタルセキュリティが構築され、証明書チェーン(サーティフィケイトチェーン、またはトラストチェーン)が形成されます。

例えば、台湾の政府機関ではこのような証明書チェーンが存在しています。

台湾のデジタル発展部が設立した政府証明書管理センター(GRCA)は政府のルート証明書を発行し、下級機関の中間証明書を認証します。例えば、内政部証明書管理センター(MOICA)が発行する中間証明書で「自然人証明書(Citizen Digital Certificate)」を発行し、これにより市民は政府のデジタルサービスを利用することが可能になります。オンラインでの税務申請や戸籍登録などがその例です。

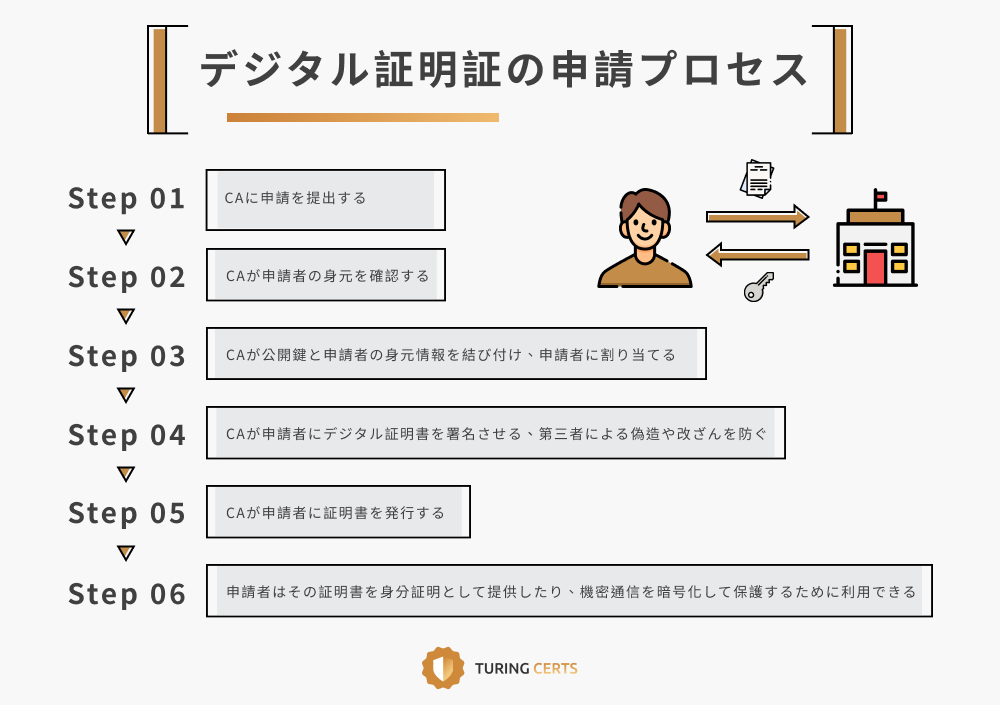

では、認証局を通じてデジタル証明書を申請・取得するには、どのような手順が必要なのでしょうか?以下にその申請プロセスを見ていきましょう!

STEP 1. CAに申請を提出する。

STEP 2. CAが申請者の身元を確認する。

STEP 3. CAが公開鍵と申請者の身元情報を結び付け、申請者に割り当てる。

STEP 4. CAが申請者にデジタル証明書を署名させ、第三者による偽造や改ざんを防ぐ。

STEP 5. CAが申請者に証明書を発行する。

STEP 6. 申請者はその証明書を身分証明として提供したり、機密通信を暗号化して保護するために利用できる。

(2)自己署名証明書(Self-signed Certificate)

実は、証明書管理機関(CA)を通さなくても、デジタル証明書を取得することが可能です。CAを介さずに取得した証明書は「自己署名証明書(Self-signed Certificate)」と呼ばれます。

自己署名証明書(Self-signed Certificate)は、自署名証明書とも呼ばれ、証明書管理機関ではなく個人の秘密鍵を用いて署名されたデジタル証明書です。この方法はコストがかからず、第三者機関による認証も必要ありません。また、CAが発行する証明書と同様に暗号化機能を備えています。

しかし、自己署名証明書は信頼性に欠けるため、不明な第三者からの攻撃を受けるリスクが存在します。

ただし、少数ながら公信力を持つ自己署名証明書も存在します。それは「ルート証明書(Root Certificate)」です。ルート証明書は証明書チェーン(トラストチェーン)の出発点であり、それより上位の証明書管理機関が存在しないため、多くのエンドユーザーに信頼される傾向があります。

2. デジタル証明書はどこで活用できるのか?

ここまでで、デジタル証明書がオンライン上での身分証明手段であることを理解しました。それでは、具体的にデジタル証明書はどのような場面で活用されるのでしょうか?

実は、実体証明書や資格証明書と同じように、デジタル証明書はすでに私たちの日常生活に広く浸透しています。広義で言えば、すべてのデジタル化された書類はデジタル証明書の一種と見なすことができます。たとえば、日常的によく使われるQRコードのスキャンもその一例です。QRコードをスキャンすることで、利用者の端末を認証する技術がその背後にあります。

具体例として、Turing Certs を挙げてみましょう。Turing Certsは現在、12の業界、25種類の証明書分野で実用化されています!

| 業界 | 政府機関、国際組織、ESG、医療、教育、不動産、芸術、葬儀、農業、自動車、ペット、スポーツ |

| デジタル証明書の種類 | 表彰状、研修修了証明書、イベント参加証明書、専門技術者資格証明書、ボランティア証明書、卒業証明書、インターン証明書、理事・監事委員証明書、教授任命証明書、会員証、感謝状、成績証明書、取引契約書、アート作品履歴証明書、アート作品オーナーシップ証明書、建築履歴証明書、酒類履歴証明書、農産物トレーサビリティ認証、カーボンフットプリント履歴証明書、企業ESGレポート、企業認証、自動車修理証明書、健康診断報告書、親族記念証明書、認可事業者証明書……など。 |

💡Turing 豆知識:

初期のコンピューターが発明された時代では、機器間の接続品質を確保し、悪意ある攻撃を防ぐため、異なるデバイス間の通信には必ず関連するデジタル証明書が必要でした。

現在のインターネット基盤でも、「相手が対応する証明書を所有していること」を確認することが通信や相互作用の前提条件となっています。例えば、ブラウザとウェブサイト間の接続に使われる https(通信プロトコル)、プログラムコードやソフトウェアなどにも、多くのデジタル証明書の暗号化技術が活用されています。

3. デジタル証明書の安全性をどう確保する?デジタル認証の2つの主要な方法

デジタル証明書の安全性を確保するには、証明書管理機関(CA)への信頼に加えて、他にどのような方法があるのでしょうか?

デジタル証明書には、「デジタル署名」や「タイムスタンプ」といったデジタル認証メカニズムがあり、これらを利用することで証明書の発行元が安全で信頼できるものであることをさらに確保できます。

(1)デジタル署名

紙媒体の証明書もデジタルの証明書も容易に偽造や改ざんされる可能性がある中で、デジタル証明書の真正性をどう確保するのでしょうか?

証明書の真正性を確保するため、私たちの日常生活ではさまざまな偽造防止技術を目にします。例えば、印鑑、封蝋、透かし技術、直筆署名、企業の公式印鑑などがあり、これらを使用して証明書の発行元の信頼性を証明します。

たとえば、B社が契約書に署名する際、契約書上にA社の印鑑や直筆署名があれば、B社はその契約書がA社から発行されたものであり、改ざんや偽造されていないことを確認できます。

デジタル署名(Digital Signature) も、デジタル証明書の偽造防止技術の一つです。デジタル証明書を公文書の手紙に例えるなら、デジタル署名は手紙に押された封蝋や印鑑のような役割を果たします。

デジタル署名の仕組みは公開鍵暗号技術を活用し、非対称暗号アルゴリズムを用いて証明書の認証を実現します。デジタル証明書の所有者は「秘密鍵」を使って証明書に署名(サインや押印に相当)を行い、「公開鍵」を一般に公開します。証明書にアクセスする必要がある第三者は、この公開鍵を使用して証明書を検証できます。

さらに、証明書チェーン(トラストチェーン)が確立されている場合でも、デジタル署名を利用して、エンドエンティティ証明書が上位機関またはルート証明書/中間証明書から発行されたことを確認し、暗号化情報の安全性を認証できます。

💡 豆知識:非対称暗号とは?

非対称暗号では、暗号化と復号化に同じ鍵を使用せず、異なる公開鍵と秘密鍵のペアが用いられます。そのため、「非対称暗号」と呼ばれています。

(2)タイムスタンプ(Timestamp)

デジタル署名に加えて、タイムスタンプ(Timestamp) の仕組みについても理解しておきましょう。

タイムスタンプは、デジタル証明書に署名された日時を証明するデジタル認証の一つです。これは、時刻認証局(TSA: Time Stamping Authority) によって提供され、時刻サーバーが暗号化アルゴリズムを使って生成します。これにより、デジタル証明書に公的な信頼性を持つ日付と時刻を付加することができます。

タイムスタンプは、デジタル証明書がいつ署名され、実行されたのかを証明する手段として機能し、デジタル署名にさらなる安全性を付与します。

(3)デジタル署名があってもリスクは残るのか?

デジタル署名によってデジタル証明書の発行元が確認できても、リスクは完全に排除できません。デジタルデータである以上、常に情報セキュリティの課題が伴います。そのため、信頼できる証明書管理機関(CA: Certificate Authority) を選択し、デジタルデータの管理に注意を払う必要があります。

デジタル署名があっても他に以下のようなリスクがあります:

1. 合法性

デジタル署名は、証明書が有効な発行機関から発行されたことを証明しますが、各国で法的な規制や署名の適用範囲が異なる場合があります。これにより、国際的な利用に制限が生じることがあります。

2. プライバシー

デジタル署名は非対称暗号技術を使用して発行元を確認しますが、情報伝達過程での漏洩や、悪意あるデータの混入を防ぐことが難しいです。

3. 内容の正確性

デジタル署名は発行元の信頼性を確保することが出来ますが、証明書に含まれる内容そのものの正確性は確保できません。万が一、悪意ある人物が秘密鍵を入手した場合、正規の証明書所有者になりすまして偽情報を送信することが可能です。

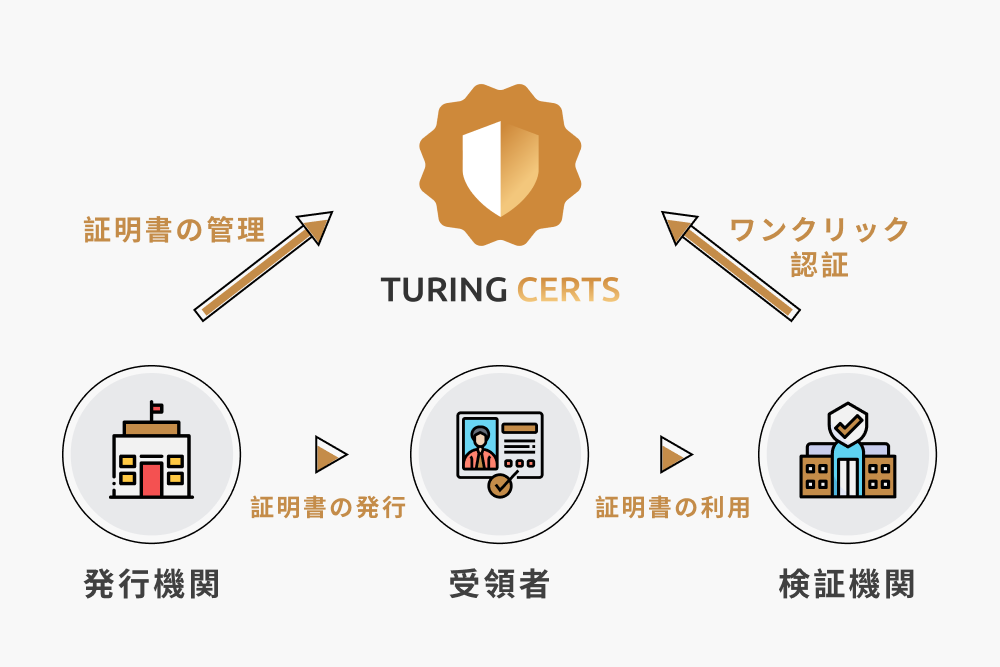

四、情報セキュリティの最適解にTuring Certs!

Turing Certsは、2020年に創立され、トラストテクノロジー(TrustTech)をコアに、高セキュリティで提供されるブロックチェーン技術を利用したサービスを基盤として、世界中のあらゆる業界の複雑なデジタル情報の発行、管理、認証の課題をワンストップで解決しています。国境を越えたデジタルトラストネットワークを構築し、世界のDXをサポートしています。

Turing Certs(チューリングサーツ)の活用により、以下を実現できます。

✅ 大量の証明書、書類の迅速な発行と永続的な管理

✅ デジタル証明書へのデジタル署名

✅ デジタル証明書の効率的な管理

✅ リーズナブルなサブスクリプションによるコスト削減

✅ 瞬時の真贋判定、ブロックチェーンによる証明書類の改ざん防止

✅ デジタル署名と暗号化されたデジタル証明書による、情報セキュリティ性の向上

✅ リアルタイムなカスタマーサポートによる短時間での利用開始

![]() Contact|[email protected]

Contact|[email protected]